Piden urgente actualizar Mac y iPhone

Piden urgente actualizar Mac y iPhone

Un tecnólogo principal en Sophos ha llamado a todos los usuarios de Mac y iPhone a actualizar para protegerse en contra de una falla al estilo stagefright.

En una publicación de blog Paul Ducklin explicó que el bug, el cual estuvo en los encabezados el año pasado como “una de las fallas más notables con un nombre impresionante (BWAIN)” ahora ha llegado a Macs y iPhones. Esto era un cluster de agujeros en la librería de Android llamada libstagefright.

De acuerdo con el investigador de seguridad Tyler Bohan de Cisco Talos: este bug ocurre en el manejo de las imágenes TIFF; el código con fallas afecta a OS X y iOS; y el bug ha estado presente por un buen tiempo.

La línea de fondo, de acuerdo con Ducklin, es que tu dispositivo o Mac es casi seguramente vulnerable si no has instalado la más reciente actualización que ha salido aún, por lo que pide a todos los usuarios que apliquen esta actualización en sus dispositivos lo antes posible.

Fuente de información original.

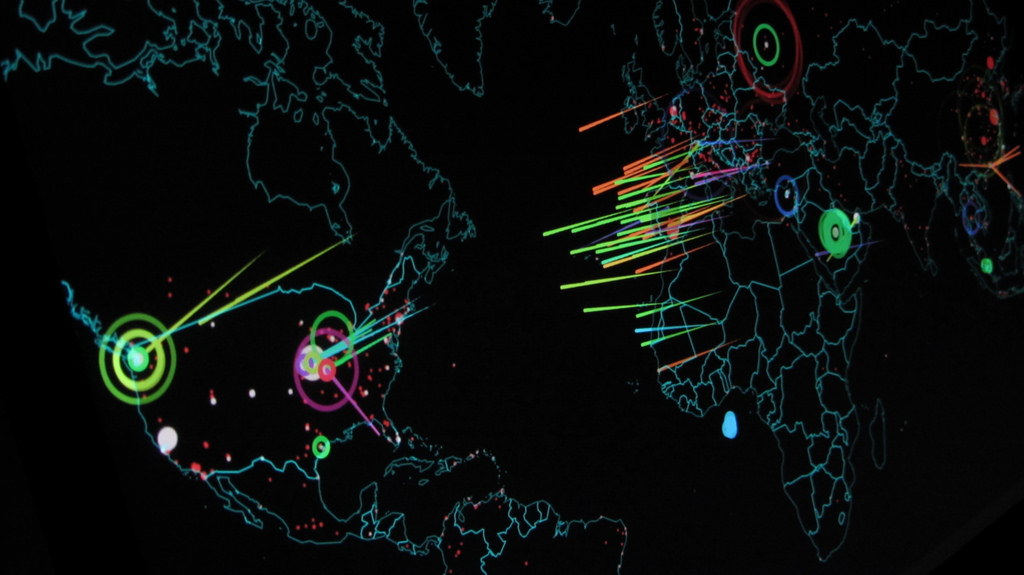

Ataques crecen en número y fuerza

Ataques crecen en número y fuerza

Sólo un par de días después de que horrendos ataques de DDoS deshabilitaran los servidores de Pokémon Go por un día, Arbor liberó su nuevo reporte en el estado de DDoS alrededor del mundo, lo cual básicamente dice que las cosas sólo se están poniendo peor.

Las razones son las mismas, estos ataques son simples de lanzar, baratos y fáciles de obtener, para cualquiera “con alguna protesta y conexión a Internet”.

En el transcurso de los últimos 18 meses, Arbor detectó un promedio de 124,000 ataques de DDoS a la semana. El máximo dio un salto enorme del 73% comparado con el 2015, hasta 579 Gbps. Sólo en los primeros seis meses del 2016, han habido 274 ataques de más de 100 Gbps. En todo el 2015 sólo hubieron 223 de estos ataques.

Cuando se habla de ataques de más de 2,000 Gbps, las cosa se ponen peor, 46 de dichos ataques en la primera mitad del año, comparado con 16 en todo el 2015. Gran Bretaña, los Estados Unidos y Francia son los tres principales objetivos para ataques de más de 10 Gbps.

Fuente de información original.

Firefox bloquea contenido Flash

Firefox bloquea contenido Flash

Empezando el siguiente mes, el navegador web Firefox bloqueará cierto contenido Flash para mejorar la seguridad de sus usuarios y para asegurar cargas más rápidas de página.

La principal razón de este cambio, dice Mozilla ser que los plugins, incluido el popular Flash Player de Adobe, usualmente introducen problemas de inestabilidad, rendimiento y seguridad para los navegadores. Iniciando el siguiente mes, el contenido Flash que no sea esencial para la experiencia del usuario será bloqueado en Firefox, aunque la compañía dice que el navegador continuará soportando contenido legado de Flash.

Mozilla espera una reducción del 10% en el número de errores relacionados con Flash en Firefox después de que el navegador comience a bloquear contenido Flash innecesario. Sin embargo, dado que el cambio pudiera resultar en problemas de incompatibilidad en sitios web, la compañía planea bloquear una pequeña, selecta lista de contenido Flash al inicio, y dice que este contenido podrá ser reemplazado con HTML.

Fuente de información original.

Falla corregida en plugin de WordPress

Falla corregida en plugin de WordPress

Una actualización lanzada esta semana por los desarrolladores de WooCommerce, el popular plugin de comercio en línea para WordPress, corrige una falla que pudiera permitir a atacantes tomar posesión de sitios vulnerables.

Han Sahin, cofundador de la firma de seguridad Securify, descubrió que WooCommerce está plagado por una vulnerabilidad de cross-site scripting (XSS) persistente.

Un atacante puede explotar la falla al crear un archivo de imagen especial que contiene código JavaScript malicioso en los metadatos. WooCommerce utiliza información de los metadatos para automáticamente llenar el campo de “pie de foto” de una imagen cargada.

Si el atacante puede convencer a un administrador de cargar una imagen maliciosa como la imagen de un producto u objeto de galería, su código es inyectado en el sitio web objetivo. De acuerdo con Sahin, un atacante puede aprovechar la falla para robar tokens de sesión o credenciales de login y usarlas para realizar acciones en el nombre de la víctima.

La vulnerabilidad fue corregida por los desarrolladores de WooCommerce esta semana con el lanzamiento de la versión 2.6.3. Notaron que el problema se relacionaba en cómo PrettyPhoto manejaba los pies de foto.

Fuente de información original.

Chrome corrige vulnerabilidades

Chrome corrige vulnerabilidades

Google el miércoles liberó Chrome 52 en un canal estable y reveló que no menos de 48 vulnerabilidades de seguridad fueron resueltos en el popular navegador web.

Un total de 11 vulnerabilidades de alto riesgo expuestas por investigadores externos fueron corregidas en Chrome 52, junto con seis de severidad media. Sin embargo, el gigante de Internet no reveló el pago que se les dio por las 17 fallas de seguridad reportadas a la fecha.

La falla más importante corregida es un sandbox escape en la API del plugin Pepper (PPAPI, por sus siglas en inglés). La vulnerabilidad es considerada de alto riesgo y fue descubierto por Pinkie Pie, quien recibió $15,000 dólares por el descubrimiento.

El siguiente en línea es un URL spoofing en iOS y acreditado a xisigr de Xuanwu Lab. Esta falla de alto riesgo le generó al investigador $3,000 dólares por el hallazgo, Google reveló en su comunicado.

Las recompensas por las nueve fallas de alta severidad faltantes serán reveladas en una fecha después.

Fuente de información original.

Ordenan detener la recolección de datos

Ordenan detener la recolección de datos

Hemos escuchado mucho acerca de las preocupaciones de seguridad que rodean a Windows 10 y las acusaciones a Microsoft por recolectar demasiados datos acerca de los usuarios sin su consentimiento.

Ahora, la autoridad de protección de datos francesa ha ordenado a Microsoft que se detenga.

La Comisión Nacional de Protección de Datos (CNIL) de Francia emitió una notificación formal el miércoles, pidiendo a microsoft que “dejara de recolectar datos excesivos” así como de “rastrear la navegación de los usuarios sin su consentimiento”.

La CNIL ordenó a Microsoft cumplir con el Acto Francés de Protección de Datos en tres meses, y si falla, la comisión emitirá una sanción a la compañía.

Más aún, la CNIL notificó a Microsoft que la compañía también debe tomar “medidas satisfactorias para asegurar la seguridad y confidencialidad” de los datos personales de sus usuarios.

Esto viene después de una serie de investigaciones entre abril y junio del 2016 por autoridades francesas, revelando que Microsoft aún estaba transfiriendo datos a los Estados Unidos debajo del acuerdo de “Safe Harbor” que la corte europea invalidó en octubre.

Fuente de información original.

Fallas críticas encontradas en productos

Fallas críticas encontradas en productos

El proveedor de evaluación de riesgos de seguridad gestionada Digital Defense ha identificado varias vulnerabilidades en el SonicWALL Global Management System (GMS), una plataforma que permite a organizaciones administrar de manera centralizada sus soluciones de SonicWALL. El vendedor ha liberado un hotfix para corregir estos problemas.

De acuerdo con Digital Defence, la plataforma está plagada por un total de seis fallas, cinco de las cuales han sido clasificadas como críticas o de alta severidad. Un atacante puede explotar las vulnerabilidades para ganar completo control de la interface GMS y de todos los dispositivos de SonicWALL conectados.

Dos de los fallos de seguridad críticos han sido descritos como inyecciones de comandos sin autenticar que permiten a un atacante obtener un shell reverso de root en el dispositivo virtual. El atacante puede después usar el shell para acceder a las credenciales de la base de datos y cambiar la contraseña del administrador en la base de datos.

En su propio comunicado, Dell dijo que liberó el hotfix 174525 para los productos GMS y Analyzer para corregir las vulnerabilidades encontradas por Digital Defense. El vendedor señaló que las vulnerabilidades afectaban a las versiones 8.0 y 8.1.

Recent Comments