Aprueban pacto de transferencia de datos

Aprueban pacto de transferencia de datos

Gobiernos de la Unión Europea han aprobado el pacto de transferencia de datos comercial entre esta y los Estados Unidos conocido como Privacy Shield, el cuál reemplazará el acuerdo Safe Harbour.

Miembros representativos de los estados de la Unión Europea votaron a favor de “EU-US PRivacy Shield” el cuál soportará a más de $250 billones de dólares de comercio transatlántico en servicios digitales. Esto lo hará al facilitar transferencias de datos transfronterizo que se han vuelto cruciales para los negocios internacionales y la creciente economía digital.

La Comisión Europea adoptará el acuerdo formalmente el martes. Estas son excelentes noticias para compañías como Google, Facebook y MasterCard que han estado en un estado de “limbo legal” después de que la Corte de Justicia Europea revocara Safe Harbor en el 2015.

Privacy Shield, difiere de Safe Harbor en que pone más supervisión para la protección de datos. Ciudadanos de la UE podrán presentar quejas acerca de cómo son usados sus datos y las organizaciones americanas tendrán que responder estas quejas en un margen de 45 días.

Fuente de información original.

Eurocopa aumenta amenazas de riesgo

Eurocopa aumenta amenazas de riesgo

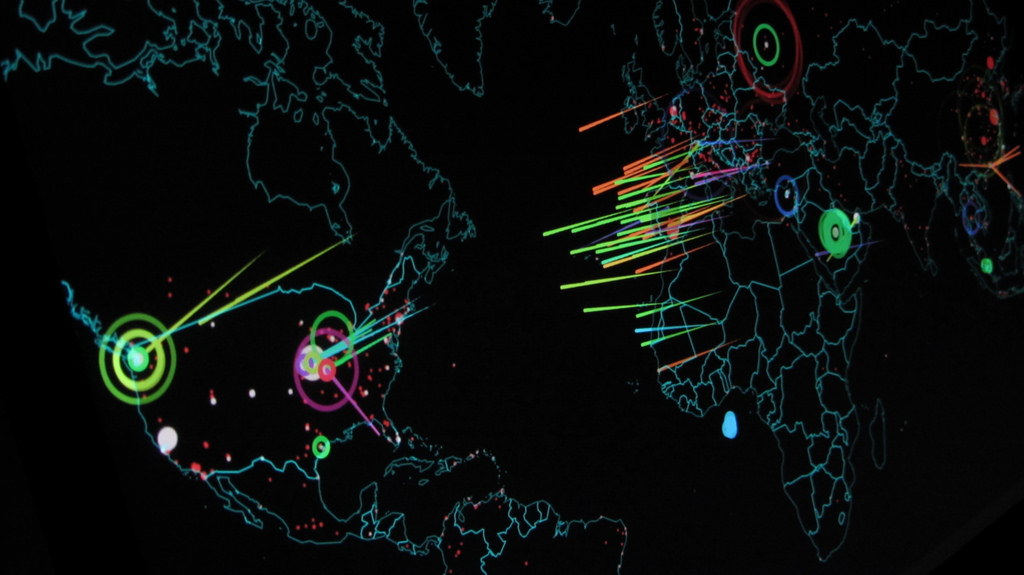

La Eurocopa 2016 ha hecho más que duplicar los riesgos para los fanáticos del deporte activos en línea, de acuerdo a un nuevo reporte de Allot Communications Ltd. en colaboración con Kaspersky Lab.

El reporte de Allot provee una buena cantidad de conocimiento acerca de cómo los grandes eventos impactan el comportamiento en línea de usuarios de Internet móvil e incrementan el potencial de que caigan víctimas de amenazas como infección de malware, phishing y ransomware.

El reporte encontró que 17% de los usuarios móviles mostraron poco o nada de interés en aplicaciones de deporte o sitios web antes de un juego, pero se vuelven muy activos durante los partidos. De estos “fanáticos casuales”, casi el 50% adoptó un perfil de comportamiento similar al de un fanático de deportes con un alto potencial de riesgo de malware.

El ńumero total de fanáticos utilizando dispositivos móviles con alto riesgo de amenazas también se duplica durante los partidos. Las redes sociales y apuestas online fueron los dos factores más grandes para este incrementado riesgo de seguridad.

Alexander Karpitsky, Líder de Licencia de Tecnología en Kaspersky Lab explicó cómo los criminales toman ventaja de los usuarios durante los grandes eventos, diciendo que usualmente aprovechan estos eventos para atraer a víctimas con correos de phishing y sitios web falsos, exponiendo a fans a nuevos riesgos potenciales e intensificados.

Fuente de información original.

Roban automóviles usando laptops

Roban automóviles usando laptops

De acuerdo con el Wall Street Journal, grabaciones de cámaras de seguridad en recientes robos de autos han detectado a los criminales cambiando de herramientas; en lugar de llevar desarmadores, ganchos o taladros para robar un automóvil, utilizan laptops.

El diario reporta a un par de ladrones de automóviles captados en vídeo en Houston, utilizando una laptop para arrancar una camioneta Jeep Wrangler 2010 y robarla de la cochera del dueño.

El oficial Superior del Departamento de Policía de Houston, James Woods, menciona que “no sabemos lo que está haciendo exactamente con la laptop, pero mi conjetura es que está entrando a la computadora del carro y sincronizandola con una llave que había hecho con anterioridad para poder arrancar el carro con ésta”.

El vídeo capturado muestra a un hombre acercándose al Jeep, abriendo su cofre, presumiblemente para desactivar la alarma, y después abrir la puerta. Después de unos 10 minutos, otro hombre entra a la camioneta con una laptop. Después de que trabajó en la laptop por un tiempo, el vídeo lo muestra sacando la Jeep de la cochera y yéndose en ella.

Fuente de información original.

Wendy’s es afectado por malware

La cadena de restaurantes de comida rápida Wendy’s, reveló el jueves que el número de restaurantes que se cree que han sido comprometidos con un malware de punto de venta (PoS, por sus siglas en inglés) es ahora de más de 1,000, una cifra que triplica la cifra inicial que anunció la compañía en mayo.

En enero, Wendy’s lanzó una investigación después de que bancos empezaran a notar actividad fraudulenta en tarjetas utilizadas en sus restaurantes. En febrero, la compañía descubrió que el malware era utilizado para robar datos de las tarjetas de crédito de sus clientes y anunció en mayo que hackers habían logrado comprometer 300 de sus restaurantes en Norte América.

El mes pasado, la compañía anunció que había descubierto evidencia de que más de sus ubicaciones habían sido comprometidas, pero no reveló una cifra específica. El día de ayer, sin embargo, decidieron finalmente romper el silencio y dijeron que se cree que 1,025 ubicaciones han sido afectadas, Wendy’s también decidió revelar que el malware se dirigía a datos de tarjetas de pago como: nombre del tarjetahabiente, número de tarjeta de crédito o débito, fecha de expiración, código de verificación y código de servicio.

Fuente de información original.

Se experimenta con cifrado post-cuántico

El jueves Google anunció que ha comenzado a experimentar con cifrado post-cuántico en su navegador Chrome, con el objetivo de prevenir hackeo cuántico.

La compañía está actualmente probando su nuevo estilo de llave de cifrado en un número pequeño de conecciones entre Chrome y los servidores de Google. Las medidas actuales de seguridad aún están en su lugar y seguirán manteniendo los datos del usuario seguros si el nuevo cifrado post-cuántico llegara a ser traspasado.

Las computadoras cuánticas son capaces de resolver problemas mucho más rápido que las computadoras binarias actuales, ya que usan ciertos aspectos de la física cuántica. Éstas podrían fácilmente romper las conexiones digitales seguras que existen actualmente, pero en el presente, las computadoras cuánticas que existen son pequeñas y experimentales. Sin embargo, un número de grandes compañías de tecnología, incluyendo a Google, IBM, Microsoft e Intel han comenzado a trabajar en diseñar sus propias computadoras cuánticas.

Matt Braithwaite, un ingeniero de software de Google, ha escrito en un blog de la compañía un artículo titulado “Experimentando con Cifrado Post-Cuántico” en el cuál explica cómo esta nueva forma de cifrado debería ser capaz de resistir ataques de grandes computadoras cuánticas.

Fuente de información original.

Usan malware en ataques multinacionales

Investigadores de Proofpoint advierten que NetTraveler, un troyano que tiene más de una década de haber sido creado, fue recientemente observado en una serie de ataques de espionaje lanzadas en contra de víctimas en Rusia y países vecinos en Europa. Proofpoint cree que el grupo está operando fuera de China.

También conocido como TravNet, el malware fue distribuido a través de spear phishing que contenían URLs hacia documentos de Microsoft Word, ejecutables maliciosos compresos en .rar, que intentan explotar una vulnerabilidad de Office que tiene 4 años de antigüedad. La falla de Seguridad fue corregida en el 2012 y aún está siendo usada en numerosos ataques, investigadores de Sophos revelaron en esta semana.

El troyano NetTraveler, utilizado en esta campaña en contra de víctimas en Rusia, Mongolia, Bielorrusia y otros países europeos, ha sido asociado con numerosos ataques lanzados por grupos APT en el pasado. En el 2013, Kaspersky Lab reveló una campaña de espionaje que había atacado a objetivos en 40 países con esta pieza de malware.

Fuente de información original.

Troyano se hace pasar por actualización

Una nueva versión del troyano Kovter fue recientemente observada haciéndose pasar como una actualización de Firefox, abusando de un certificado legítimo para asegurar su infección exitosa.

Históricamente, Kovter ha sido observado empleando una variedad de técnicas para asegurarse que puede comprometer computadoras de manera exitosa y que pueda evadir la detección al mismo tiempo. El año pasado, investigadores notaron que el malware se encontraba actualizando las aplicaciones de Adobe Flash Player y Microsoft Internet Explorer en los sistemas infectados, para asegurarse de que otras amenazas se mantengan alejadas.

Hace unos meses, Check Point descubrió que el malware se había estado actualizando con capacidades de ransomware: podía cifrar archivos de usuarios, aunque su enfoque principal se mantenía en la evasión en lugar del cifrado. Los investigadores también revelaron que el troyano evadía la detección al almacenar datos en registro para infiltración, penetración, reconocimiento y persistencia.

Ahora, el equipo de investigación de malware de Barkly dice que una reciente campaña de distribución de Kovter intentó engañar a los usuarios para instalar el malware haciéndose pasar por una actualización legítima del navegador Firefox. La firma de seguridad explica que la campaña dependía de descargas “de paso” para infectar a sus usuarios: tan pronto como la víctima accedía al sitio web infectado, se les era presentada la actualización falsa.

Fuente de información original.

Recent Comments