Comprometen cuenta de CEO de Google

Comprometen cuenta de CEO de Google

Los hackers que comprometieron las cuentas de redes sociales del CEO de facebook, Mark Zuckerberg, han atacado de nuevo, esta vez dirigiéndose al CEO de Google Sundar Pichai.

El grupo hacker OurMine dijo el lunes que había obtenido acceso a las cuentas de Twitter y Quora de Pichai, publicando tuits (que han sido eliminados) en el perfil de Pichai antes de que fueran expulsados.

El grupo logró hacer un defacement a la cuenta de Twitter y de Pinterest de Zuckerberg el mes pasado – presumiblemente con un ataque de fuerza bruta a su contraseña, que fue reportada como “dadada” -. En este caso dicen que entraron a la cuenta de Pichai al explotar una vulnerabilidad en la plataforma de Quora.

En este caso, OurMine mencionó que tenían intenciones buenas: “Nosotros sólo estamos probando la seguridad de las personas, nosotros nunca cambiamos sus contraseñas, lo hicimos porque existen otros hackers que pueden atacarlos y cambiar todo”.

El grupo también ha atacado al CEO de Spotify Daniel Ek, Deadmau5, David Guetta, Channing Tatum, los “youtubers” Pewdiepie y Markiplier, y los ex CEO de Twitter Dick Costolo y Ev Williams.

Fuente de información original.

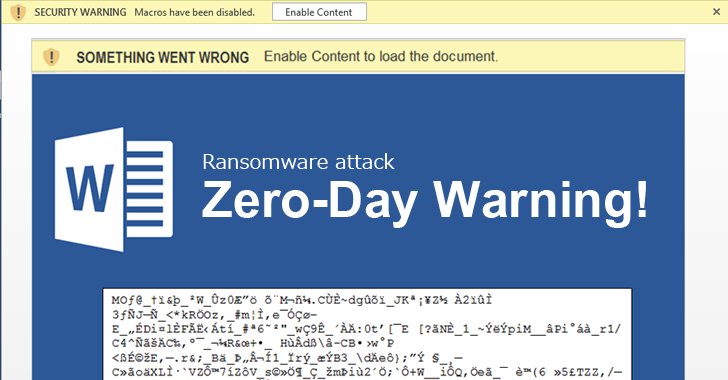

Ransomware Cerber ataca a usuarios de Office 365

Ransomware Cerber ataca a usuarios de Office 365

En los meses pasados, el ransomware se ha convertido en una amplia amenaza dirigida a empresas y consumidores por igual y un reciente ataque masivo contra usuarios de Office 365 lo vuelve a demostrar.

Un reciente reporte de la firma de seguridad en la nube Avanan revela que el ataque inició el 22 de junio y duró más de 24 horas. Enfocada en asegurar aplicaciones de la nube como Office 365, Box, Salesforce, Amazon AWS, entre otras, la firma de seguridad dijo que este ataque masivo estaba dirigiéndose a los consumidores que usaran Office 365.

De acuerdo a Steven Toole de Avanan, los atacantes estaban usando el ransomware Cerber para infectar las máquinas de las computadoras y millones de usuarios de negocios de Office 365 fueron afectados de igual manera.

Como muchas otras familias de ransomware, Cerber cifra los archivos de los usuarios (como fotos, vídeos, documentos y otros tipos) y demanda que se pague un rescate para restaurar los archivos afectados.

Fuente de información original.

En venta 650,000 registros médicos en la dark web

En venta 650,000 registros médicos en la dark web

Un hacker con el sobrenombre “thedarkoverlord” parece haber robado más de 650,000 registros médicos de tres bases de datos de instituciones de salud diferentes y las ha puesto en venta en el mercado en línea, darknet, TheRealDeal.

En una entrevista con DeepDotWeb, el hacker se refirió a las tres instituciones afectadas como organizaciones de salud ubicadas en Farmington, Missouri, EE.UU. Central o de medio oeste y Georgia, respectivamente. Se reporta que thedarkoverlord está ofreciendo las bases de datos, o porciones de ellas, por precios desde 151 bitcoins (casi $100,000 dólares) hasta 607 bitcoins (casi $400,000 dólares).

En un diferente reporte de Motherboard, thedarkoverlord reclama haber vendido ya $100,000 registros pertenecientes a las instalaciones de Georgie y puede estar extorsionando a las instituciones por dinero para prevenir más distribución. Sin embargo, un mensaje que el hacker dejó con DeepDotWeb hace que la fuga de documentos suene aún más como un hecho consumado: “La próxima vez que un adversario venga y te ofrezca una oportunidad para cubrir y hacer desaparecer esto, por una pequeña cuota para prevenir la fuga, toma la oferta. Aún hay mucho más por venir”.

Fuente de información original.

Cámaras de circuito cerrado sufren abuso

Cámaras de circuito cerrado sufren abuso

Una botnet impulsada por decenas de miles de dispositivos de vídeo de circuito cerrado ubicados alrededor del mundo, se ha visto lanzando ataques de denegación de servicios distribuido (DDoS) contra sitios web.

La firma de seguridad Web Sucuri fue recientemente llamada para mitigar un ataque de DDoS dirigido al sitio web de una pequeña tienda de joyería. El ataque de capa 7 llegó al máximo de 50,000 peticiones HTTP por segundo y duró varios días, incluso después de que Sucuri se presentó.

Un análisis de la fuente del ataque reveló que los atacantes habían estado aprovechándose de dispositivos de vídeo de circuito cerrado comprometidos para generar un gran volumen de peticiones. Los investigadores identificaron más de 25,000 direcciones IP únicas localizadas en Taiwán (24%), Estados Unidos (12%), Indonesia (9%), México (8%) y Malasia (6%). Mientras que el 75% de los bots estaban ubicados en los diez principales países más afectados, el resto estaba disperso en 95 países más.

Fuente de información original.

Falla en Chrome permite piratería

Falla en Chrome permite piratería

Una vulnerabilidad no corregida en el navegador web Google Chrome puede ser explotada para rápidamente para descargar vídeos transmitidos por sitios web como AMazon Prime Video y Netflix.

La falla, descubierta por investigadores de la Universidad Ben-Gurion de Negev en Israel y Telekom Innovation Laboratories en Alemania, está relacionada con la implementación de Google de la solución de la Gestión de Derechos Digitales (DRM) de Widevine. La Widevine DRM permite a los usuarios licenciar, distribuir y proteger el contenido distribuido en la Red. Cabe mencionar que Widevine es una compañía de Google.

La vulnerabilidad está relacionada con los componentes de extensiones de multimedia cifrados (EME) y el módulo de descifrado de contenido (CDM) de Widevine DRM. Los investigadores descubrieron una falla que puede ser explotada para copiar un vídeo al disco local mientras se transmite a través de Chrome. Una prueba de concepto (PoC) está siendo desarrollado para demostrar la existencia del bug, pero los detalles no serán revelados hasta que Google haya tenido oportunidad de liberar una corrección.

Fuente de información original.

Ransomware CryptXXX genera $50,000 en semanas

Ransomware CryptXXX genera $50,000 en semanas

El ransomware siempre se ha considerado por los criminales, como un método rápido y eficiente para hacer dinero y un reciente análisis de la más reciente variante de CryptXXX lo demuestra de nuevo.

El análisis realizado por investigadores de la firma de seguridad SentinelOne, reveló que los operadores de ransomware generaron alrededor de $49,700 dólares de los pagos realizados a una dirección de Bitcoin entre el 4 de junio al 21 de junio del 2016. De acuerdo con los investigadores, la dirección recibió 70 bitcoin de 61 pagos, o al menos $35,000 dólares, en un precio promedio de $500 dólares por bitcoin.

Los investigadores de SentinelOne mencionan que la consistente cantidad de transacciones sugieren que todas las transacciones a esta dirección son para rescates de CryptXXX, pero aún no hay confirmación de esto. Más aún, también sugieren que, debido a que esta dirección no había tenido actividad antes del 4 de junio, posiblemente haya sido utilizada para una versión o campaña específica.

Los investigadores también notaron que el ransomware está realizando varias operaciones falsas durante el proceso de instalación, principalmente para disuadir análisis. También dijeron que la nota de rescate es puesta en la máquina infectada al inicio, aunque el cifrado de los archivos y el comportamiento de rescate comienzan en una etapa posterior.

Fuente de información original.

Aplicación maliciosa de Android roba fotos

Aplicación maliciosa de Android roba fotos

Una aplicación móvil maliciosa dirigida a usuarios de Android logró engañar al sistema de protección de Google Bouncer y se infiltró a la Google Play Store al emplear una técnica de ataque de retraso de tiempo.

La aplicación maliciosa, llamada Beaver Gang Counter pero detectada como Adnroid.Vibleaker, fue principalmente diseñada para robar fotografías y vídeos de la popular aplicación de red social Viber. El programa dice ser una aplicación para mantener el puntaje de un popular juego de cartas, pero en lugar de esto busca los dispositivos en los que se ha instalado para archivos de multimedia relacionados con Viber, después de lo cual los envía a un servidor remoto.

Como Viber es un servicio de red social muy popular, sus aplicaciones móviles son igualmente populares. La versión de Android ha tenido más de 500 millones de instalaciones en Google Play solamente.

Fuente de información original.

Recent Comments