N°1

Foro de μTorrent hackeado; cambia tu contraseña de inmediato

Si estás registrado en el foro de comunidad de μTorrent, entonces podrías tener tus datos personales comprometidos, junto con tus contraseñas “hasheadas”.

El equipo de μTorrent ha anunciado que sus foros de comunidad han sido hackeados, lo cuál expuso la información privada de cientos de miles de sus usuarios.

Al día de hoy, μTorrent es el cliente de BitTorrent más visitado globalmente, con más de 150 millones de usuarios activos al mes. Además de esto, μTorrent también tiene un foro de comunidad dedicado que tiene más de 388,000 miembros registrados con decenas de miles de visitantes diarios.

Una reciente alerta de seguridad por el equipo dijo que la base de datos del foro había sido comprometida por una vulnerabilidad que se cree que se originó a raíz de uno de sus vendedores, quien alertó al equipo de μTorrent acerca del problema a inicios de esta semana.

Fuente de información original.

N°2

FBI quiere que el Acta de Privacidad de Email permita acceso a historiales de navegación sin orden judicial

Compañías de tecnología y abogados privados están enérgicamente en desacuerdo con la caracterización del FBI sobre la enmienda propuesta, la cuál le daría al FBI explícita autoridad para acceder al historial de internet de una persona y otros datos sin la necesidad de una orden judicial en casos de terrorismo y espionaje.

A petición del FBI, legisladores han puesto en marcha una legislación que podría enmendar el Acto de Privacidad en Comunicaciones Electrónicas (ECPA, por sus siglas en inglés), el cual James B. Comey, Director del FBI, reclama que le permite a compañías de tecnología rehusarse a entregar datos que, el gobierno dice, el Congreso les solicitó proveer.

La legislación propuesta se las arreglaría sin la necesidad de tener una orden judicial para tales datos y le permitiría al gobierno, en su lugar, conseguir una “National Security Letter” (NSL): una citación que no requiere la aprobación del juez.

Fuente de información original.

N°3

Vulnerabilidades críticas corregidas con el lanzamiento de Firefox 47

Mozilla corrigió más de una docena de vulnerabilidades en el navegador web Firefox con el lanzamiento de la versión 47 el martes, incluyendo problemas categorizados como de impacto crítico.

Las vulnerabilidades críticas están descritas en dos comunicados; una de las fallas es un heap buffer overflow disparado cuando se hace un análisis ortográfico a fragmentos HTML5. El fallo de seguridad, reportado por un investigador con el sobrenombre “firehack”, puede llevar a un crash potencialmente explotable cuando se inserta un fragmento HTML a un documento.

Seis vulnerabilidades corregidas con el lanzamiento de Firefox 47 se han catalogado como de “alto impacto”. Una de ellas, también descubierta por “Firehack”, es un use-after-free que ocurre cuando un elemento de tabla DOM creado en modo contenteditable es eliminado.

La versión de Windows de Firefox es afectada por una vulnerabilidad relacionada con el actualizador. Un atacante puede explotar esta vulnerabilidad para sobreescribir archivos arbitrariamente e incluso para escalación de privilegios si los archivos apuntados son usados por componentes de Windows de altos privilegios.

Fuente de información original.

N°4

Seria falla fue encontrada en popular cámara Wi-Fi D-Link

Una vulnerabilidad que no se ha corregido en una popular cámara Wi-Fi de D-Link permite a hackers el reiniciar la contraseña del dispositivo y obtener acceso remoto para su canal de video.

La falla, descubierta por la compañía startup de seguridad de IoT Senrio, como parte de su análisis de vulnerabilidades a dispositivos empresariales y de consumidores, afecta a cámaras Wi-Fi D-Link DCS-930L, que están diseñadas para monitoreo de hogar.

La falla de seguridad es un stack overflow en un servicio diseñado para procesar comandos remotos. Mientras que los expertos sólo han conducido un ataque exitoso en cámaras DCS-930L, piensan que la falla pudiera afectar a otros productos de D-Link que utilizan el mismo componente vulnerable.

Fuente de información original.

N°5

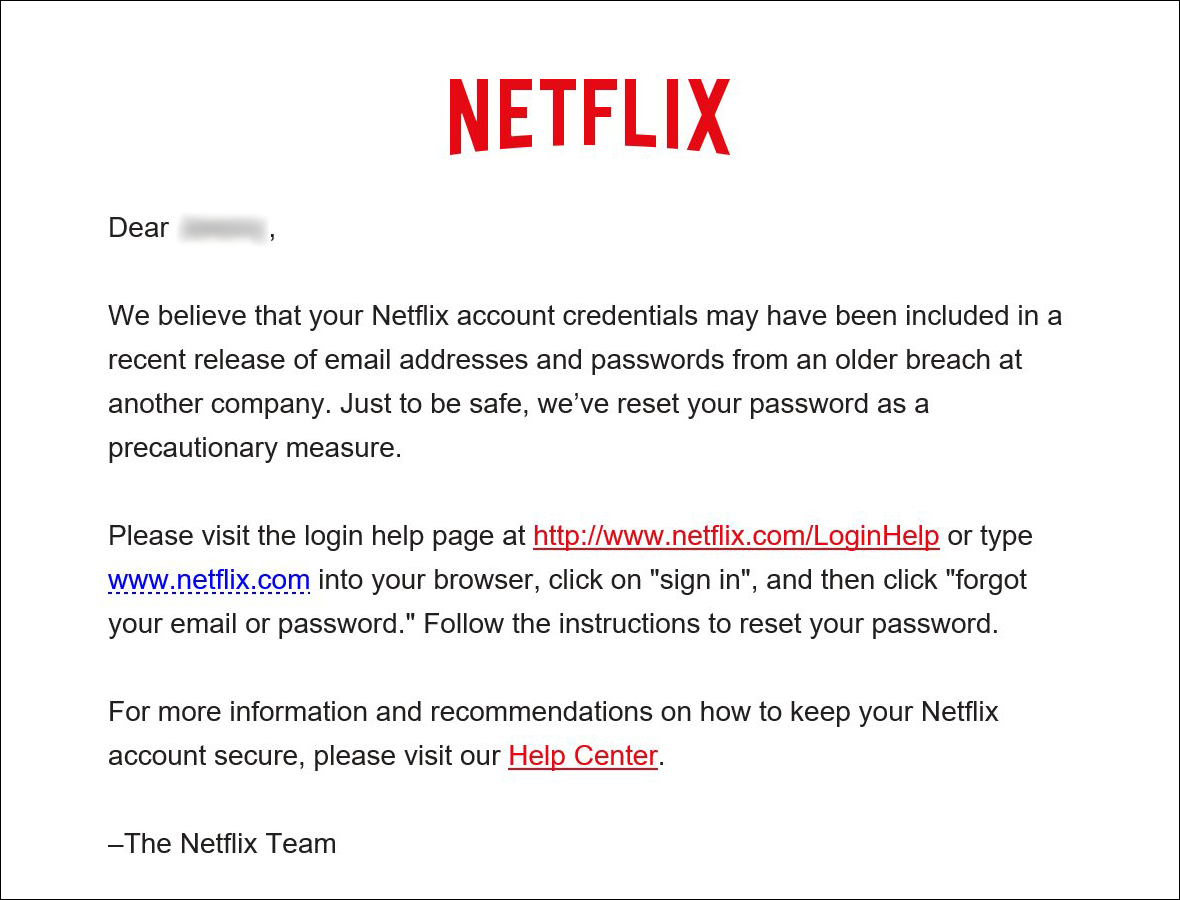

Netflix automáticamente resetea contraseñas para suscriptores Pwned (aquellos que fueron hackeados)

Recientemente han habido grandes publicaciones de nombres de usuario y contraseñas de sitios hackeados como LinkedIn y Tumblr. Aunque estas brechas son antiguas, no fue hasta hace poco que el montón de información fue publicado en Internet.

Cuando estos tipos de filtraciones de datos son publicados, Netflix toma un enfoque proactivo analizando y descifrando las contraseñas que hay. Luego comparan las contraseñas y correos electrónicos asociados con los de sus suscriptores y si existe un match, automáticamente se resetea la contraseña del suscriptor. Una vez que se resetea la contraseña, envían una notificación al suscriptor explicando porqué se tomó esta acción.

Si recibió uno de estos emails, significa que las credenciales de un sitio web hackeado fueron publicados en Internet. Si usa las mismas contraseñas en múltiples sitios, se deberían cambiar y utilizar contraseñas únicas en cada sitio que accede.

Fuente de información original.

N°6

“Mega” ataques DDoS están rompiendo récords, dice Akamai

El número y la frecuencia de ataques de denegación de servicios distribuidos (DDoS) continúa creciendo, dice un nuevo reporte de Akamai Technologies.

La compañía dijo que su plataforma de mitigación de DDoS, la Akamai Intelligent Platform, mitigó 4.500 ataques DDoS durante el primer cuarto del 2016, representando un salto del 125% comparado con el mismo periodo el año pasado.

El reporte también resalta un nuevo récord en el número de “mega” ataques – ataques usando serio poder Gigabit. Han habido 19 ataques excediendo los 100 gigabits por segundo, dos más que el anterior récord. El ataque más grande mitigado por Akamai alcanzó los 289 Gbps, dijo la compañía.

Fuente de información original.

N°7

Fallas de inyección SQL fueron encontradas en sitios web de la Unión Europea

Investigadores han encontrado severas vulnerabilidades de inyección de SQL en sitios web del Parlamento y Comité Europeo – ambos alojados en el dominio oficial de la Unión Europea (europa.eu).

Las fallas fueron identificadas por expertos de Government Laboratory, un proyecto de la firma de seguridad alemana, Vulnerability Lab, que se enfoca en encontrar vulnerabilidades zero-day en aplicaciones web y servicios de red de gobierno.

Las fallas de seguridad, descubiertas por el CEO de Vulnerability Lab, Benjamin Kunz Mejri y el investigador Marco Onorati, fueron reportadas al CERT-EU en mayo.

Las fallas de inyección SQL fueron encontrados en varias secciones del sitio web del Comité Europeo, incluyendo unos dedicados a la directiva INSPIRE, crecimiento y empleos, relaciones sociales e inclusión. En el caso del Parlamento Europeo, una vulnerabilidad existió en la página web europarl.europa.eu/sides/.

Recent Comments